Azure AD-Konfiguration

Lesen Sie, wie Sie Ihr Serviceware Authenticator-System mit Azure AD verbinden.

Führen Sie die folgenden Schritte aus:

-

Öffnen Sie den Serviceware Authenticator.

- Wählen Sie innerhalb Ihres Realms Identity Provider.

- Wählen Sie Add Provider.

- Legen Sie einen neuen Identitätsanbieter mit OIDC an.

- Wählen Sie einen Alias.

- Kopieren Sie die Redirect URI.

-

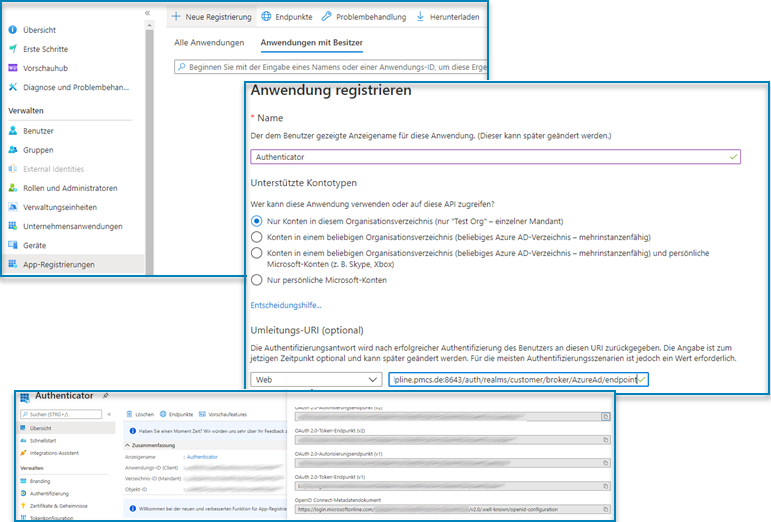

Wechseln Sie zum Azure AD Portal.

- Öffnen Sie das Azure Active Directory.

- Fügen Sie eine neue App-Registrierung hinzu.

- Geben Sie der Anwendung einen Namen.

- Fügen Sie die Redirect URI aus dem Clipboard ein.

- Wählen Sie Registrieren.

- Wählen Sie Endpoints.

- Kopieren Sie die OpenID Connect Metadata Dokumenten-URL.

-

Wechseln Sie zum Serviceware Authenticator.

- Fügen Sie die URL in das Feld Import im Serviceware Authenticator ein.

- Wählen Sie Importieren.

-

Wechseln Sie zum Azure Portal.

- Navigieren Sie zum Bereich Zertifikate & Geheimnisse.

- Erzeugen Sie einen neuen geheimen Clientschlüssel.

- Kopieren Sie den Value Key (nicht KeyID) des geheimen Clientschlüssels.

-

Wechseln Sie zum Serviceware Authenticator.

- Fügen Sie diesen Wert als Client Secret in den Serviceware Authenticator ein.

-

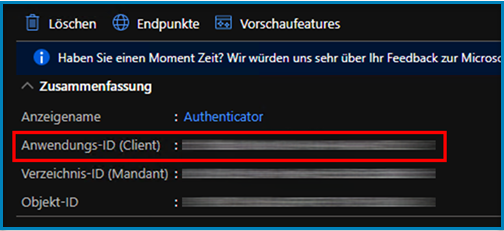

Wechseln Sie zum Wurzelverzeichnis Ihrer App-Registrierung im Azure AD

Portal.

- Kopieren Sie die Anwendungs-ID.

-

Wechseln Sie zum Serviceware Authenticator

- Fügen Sie diesen Wert als Client ID im Serviceware Authenticator ein.

- Setzen Sie die Client Authentifizierung auf Client secret sent as post.

- Speichern Sie die Einstellungen im Serviceware Authenticator.

-

Wechseln Sie zum Azure AD Portal.

-

Führen Sie zum Test eine Anmeldung auf Ihrer Web-Anwendung über Single Sign-On

aus.

Anmeldung ist erfolgt.

Anmerkung: Legen Sie für jeden Benutzer einen neuen

SSO-Login zu einem bestehenden helpLine-Account im ClassicDesk an. Informationen dazu erhalten Sie im Abschnitt

Lokale Serviceware Authenticator Benutzer für Processes anlegen.

Wichtig: Erstellen Sie bei Ablauf des

Zertifikates ein neues signiertes Zertifikat mit verlängerter Gültigkeit für den

bestehenden privaten Schlüssel. So vermeiden Sie die Erstellung eines neuen

Identitätsanbieters und die damit verbundene erneute Anbindung aller

Benutzer.